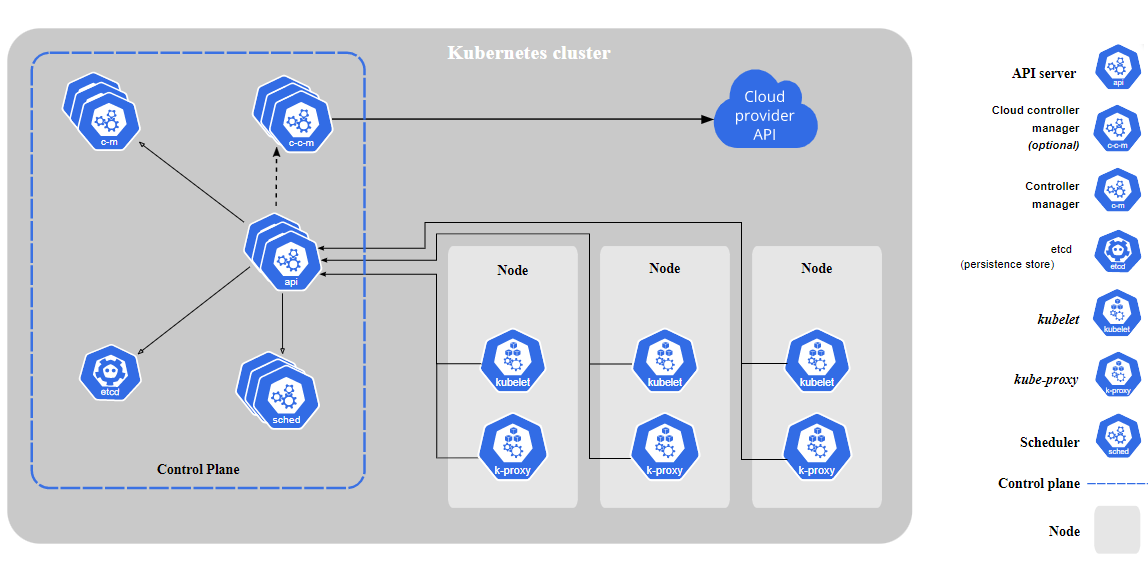

Kubernetes, hay gọi tắt là k8s, là một bộ điều phối vùng chứa (container) mã nguồn mở. Ban đầu được phát triển bởi các kỹ sư tại Google, Kubernetes giải quyết nhiều vấn đề liên quan đến việc triển khai ứng dụng theo kiến trúc microservice. Kubernetes tự động xử lý việc mở rộng quy mô, tự phục hồi, cân bằng tải, cập nhật liên tục và các tác vụ khác mà trước đây vẫn quản lý và thực hiện một cách thủ công.

Lưu trữ danh mục: Kiến Thức Về Website

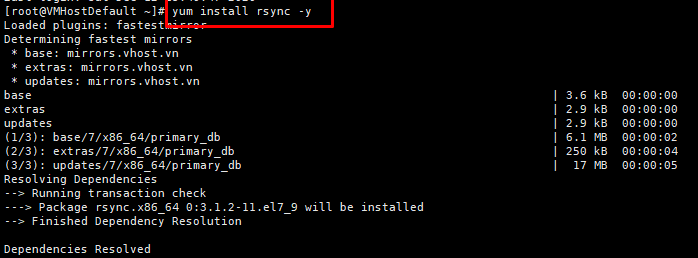

Rsync (remote sync) là công cụ đồng bộ file, thư mục của Linux. Nó sử dụng thuật toán khi copy dữ liệu sao cho dữ liệu phải copy là nhỏ nhất (chỉ copy những gì thay đổi giữa nguồn và gốc), khi đồng bộ nó giữ nguyên mọi thuộc tính của file, thư mục (từ chủ sở hữu, quyền truy cập file …). Mặc định, trên hầu hết các phiên bản hệ điều hành Linux đều cung cấp sẳn công cụ này.

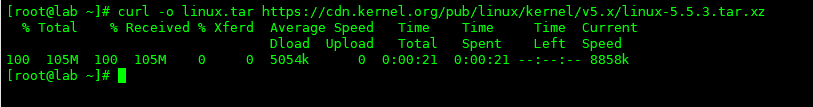

I. Cài đặt CURL trên Linux Để cài đặt curl trên Debian / Ubuntu và các dẫn xuất, hãy nhập như sau # sudo apt install curl Để cài đặt curl trên RHEL, CentOS, Fedora và các dẫn xuất, hãy nhập như sau: # sudo yum install curl Để cài đặt curl trên OpenSUSE và […]

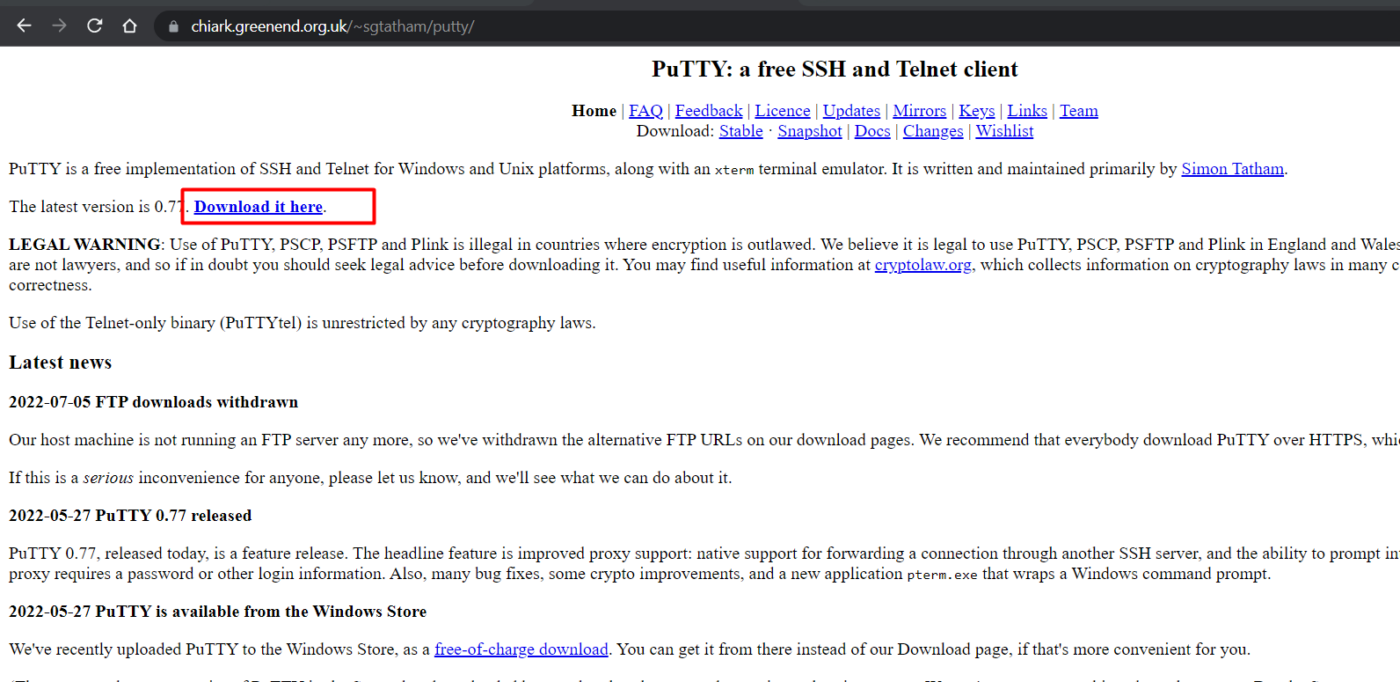

Như vậy, Long Vân đã hướng dẫn Quý khách sử dụng PuTTY để kết nối SSH đến server linux. Chúc Quý khách thành công !

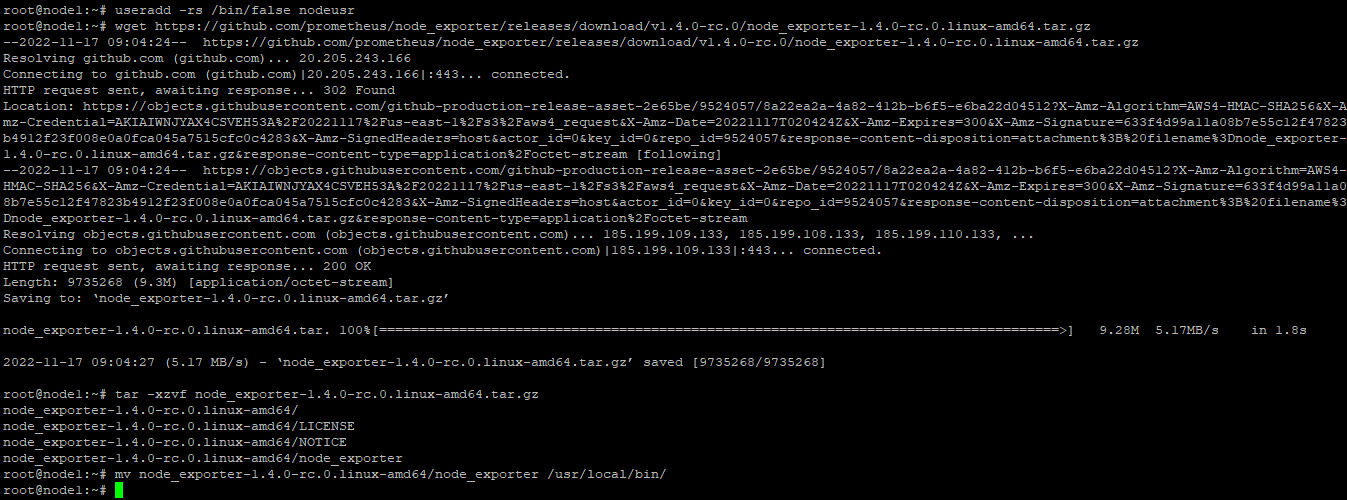

Như vậy, Long Vân đã hoàn thành hướng dẫn cài đặt Node Exporter trên hệ điều hành Linux. Chúc Quý khách thành công !

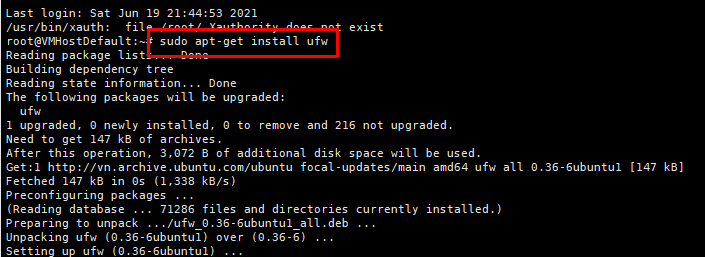

Thông thường ufw sẽ được cài đặt mặc định trên hệ điều hành Ubuntu. Thực hiện lệnh sau để kiểm tra:

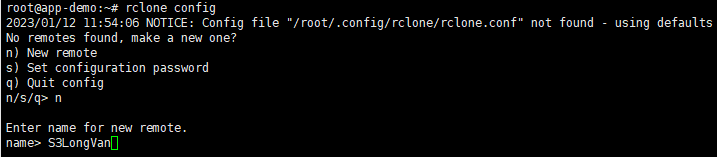

Rclone là một chương trình dòng lệnh, mã nguồn mở, đa luồng để quản lí lưu trữ trên cloud hoặc các phương thức lưu trữ có độ trễ cao khác. Nó đi kèm với các chức năng như rsync, truyền tệp, mã hóa, lưu cache, union mount, mount. Theo trang web chính thứ, Rclone hiện hỗ trợ đến 50 backends bao gồm cả Amazone và Google Drive.

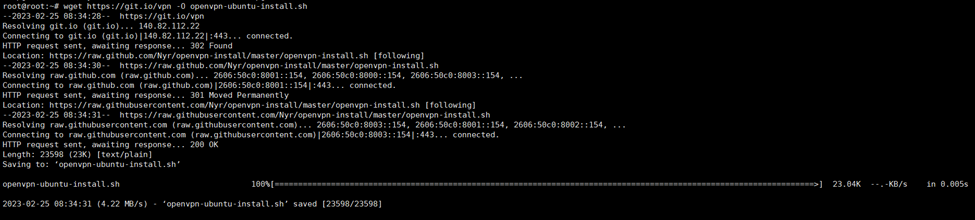

OpenVPN được biết tới là chương trình mã nguồn mở VPN hoàn toàn miễn phí. OpenVPN cũng được xem là giải pháp tốt nhất cho những người muốn có 1 kết nối an toàn và bảo mật giữa 2 hệ thống mạng với nhau.

OpenVPN là một hệ thống mạng riêng ảo (VPN) thực hiện các kỹ thuật tạo ra các kết nối point-to-point

hoặc site-to-site an toàn. Cho phép các bên xác thực với nhau bằng cách sử dụng khóa chia sẻ (pre-shared key), chứng chỉ (certificates) hoặc tên người dùng/mật khẩu. Khi sử dụng trong cấu hình multi client-server, nó cho phép máy chủ phát hành một chứng chỉ xác thực cho mỗi client. Nó sử dụng thư viện mã hóa OpenSSL cũng như giao thức TLS một cách rộng rãi đồng thời có nhiều tính năng kiểm soát và bảo mật.

CasaOS là một phần mềm mã nguồn mở được xây dựng trên hệ sinh thái docker. Nó có thể đơn giản hóa quá trình triển khai và quản lý ứng dụng container.