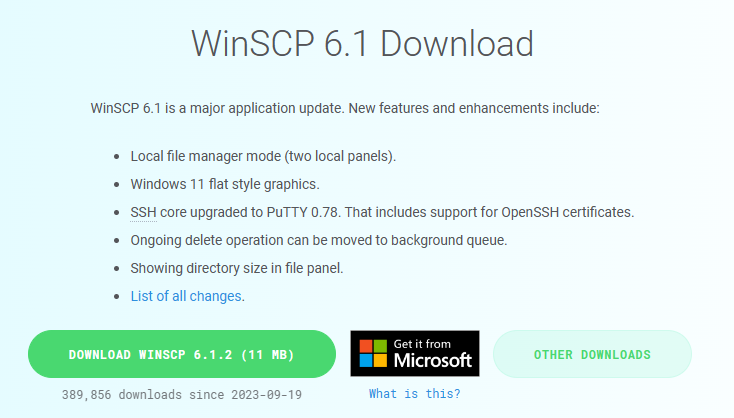

Để sử dụng được tiện ích WinSCP, Quý khách cần thực hiện các bước như sau: Bước 1: Download Winscp về máy tính tại đường dẫn http://winscp.net/eng/download.php Bước 2: Cài đặt như một ứng dụng thông thường. Bước 3: Mở tiện ích và thực hiện: Nập thông tin kết nối đến server Linux như hình […]

Lưu trữ danh mục: Kiến Thức Về Website

Fail2ban là một công cụ mạnh mẽ để bảo vệ máy chủ của bạn khỏi tấn công Brute Force và các cuộc tấn công trực tuyến khác bằng cách tự động chặn các địa chỉ IP cố gắng đăng nhập sai quá nhiều lần vào hệ thống của bạn. Dưới đây là hướng dẫn cơ […]

Rsync (Remote Sync) là lệnh được sử dụng phổ biến để sao chép và đồng bộ hóa các tệp, thư mục từ xa cũng như cục bộ trong các hệ thống Linux/Unix.

Với sự trợ giúp của lệnh rsync, có thể sao chép và đồng bộ dữ liệu từ xa và nội bộ trên các thư mục, ổ đĩa và mạng, thực hiện sao lưu dữ liệu và nhân bản giữa hai máy chủ Linux.

Như vậy, Long Vân đã hoàn thành hướng dẫn Quý khách cách cài đặt và cấu hình firewall CSF, chúc Quý khách thành công !

Trong bài viết này Long Vân sẽ hướng dẫn quý khách cài đặt Docker trên Ubuntu 22.04

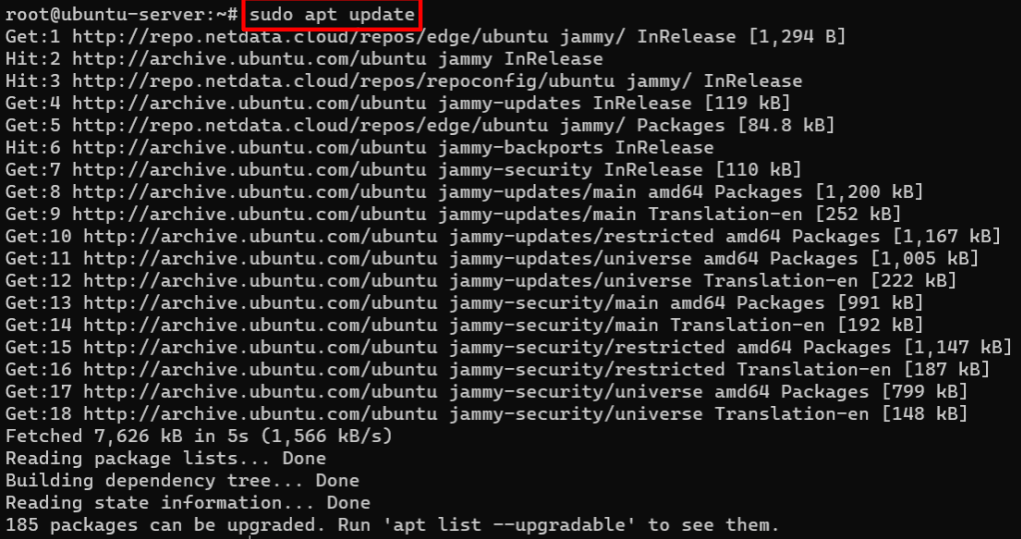

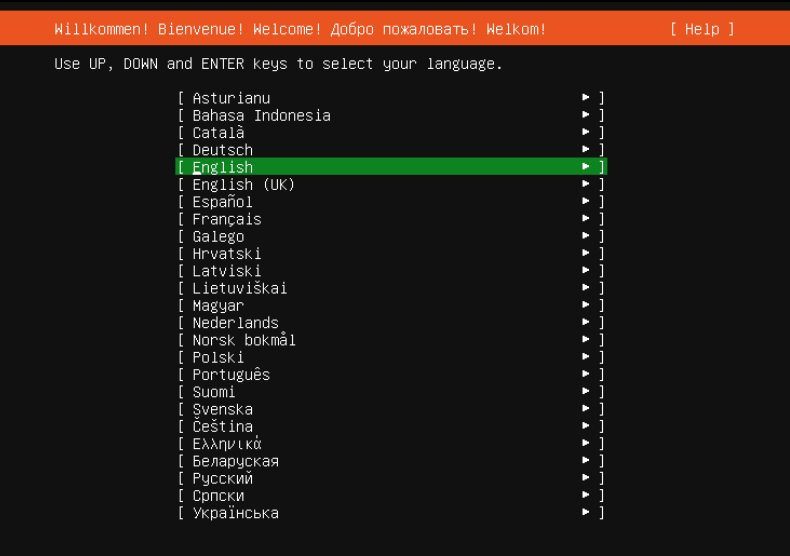

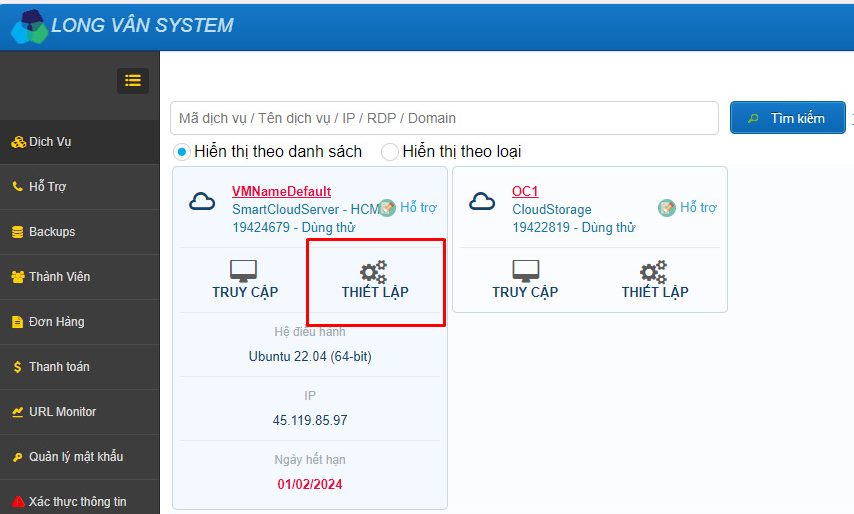

Để cài đặt hệ điều hành Ubuntu Server 22.04, Quý khách thực hiện các bước sau đây:

Như vậy, Long Vân đã hướng dẫn quý khách update xong hệ điều hành Ubuntu trên hạ tầng Long Vân, Chúc quý khách thành công!

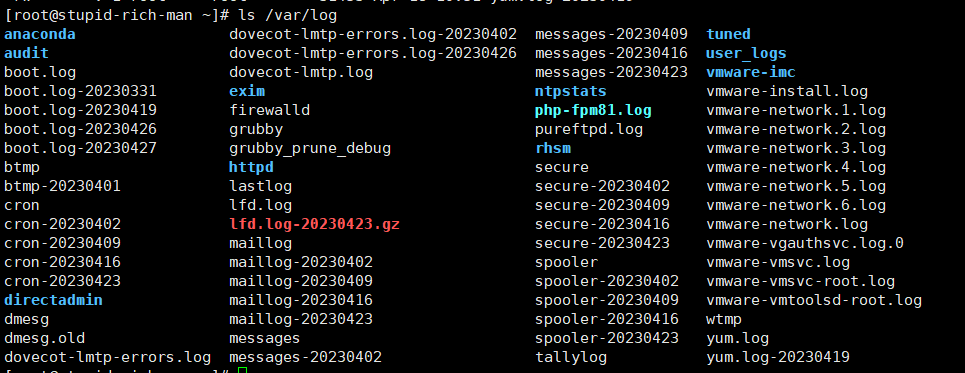

Quản trị viên hệ thống Linux thường cần xem các tệp nhật ký cho mục đích khắc phục sự cố. Đây là một trong những điều đầu tiên mà một system admin sẽ làm.

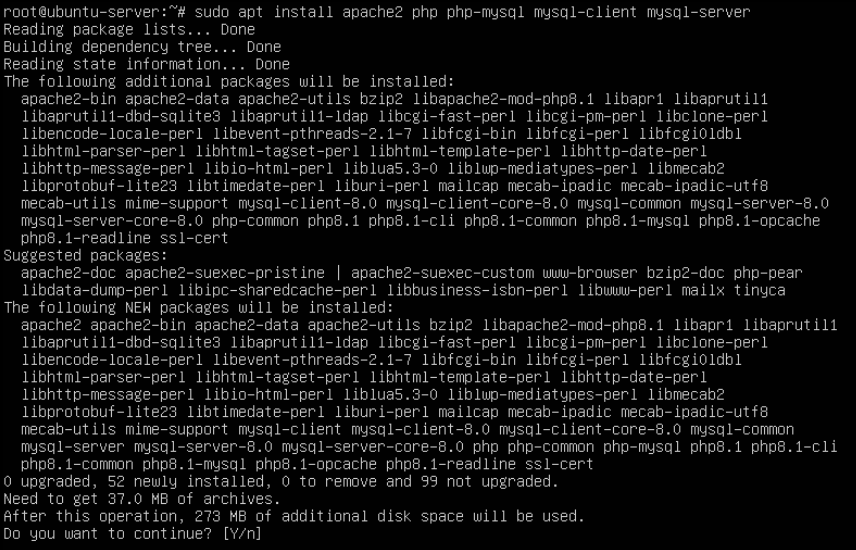

Các thành phần này đều là phần mềm mã nguồn mở và miễn phí, phù hợp để xây dựng các trang web động hoặc các ứng dụng web khác và là nền tảng được sử dụng ưa chuộng trên Internet hiện nay.

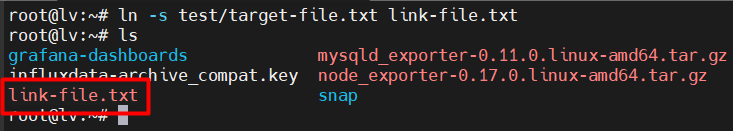

Symbolic link (liên kết tượng trưng) hay được gọi tắt là Symlink hay Softlink, có thể hiểu đơn giản là đường dẫn trỏ đến vị trí của file nào đó trong hệ thống máy tính. Bạn có thể tạo nhiều symbolic link đặt ở nhiều nơi khác nhau nhưng vẫn trỏ về đúng 1 file gốc. Vì vậy, gia tăng tính tiện lợi cho việc tìm kiếm file trong một dòng lệnh.