Lưu trữ thẻ: bảo mật

Như vậy, Long Vân đã hoàn thành hướng dẫn quý khách một số cách để có thể nâng cao mức độ an toàn cho một server sử dụng hệ điều hành Windows. Chúc quý khách thành công!

Để mở port trên Windows Firewall, Quý khách thực hiện các bước sau: Bước 1: Vào Firewall từ thanh tìm kiếm Trên thanh tìm kiếm gõ từ “Firewall”. Vào phần Window Defender Firewall with Advanced Security Bước 2: Tạo Rule cấu hình chỉ cho phép địa chỉ cụ thể truy cập: Vào Inbound Rules -> […]

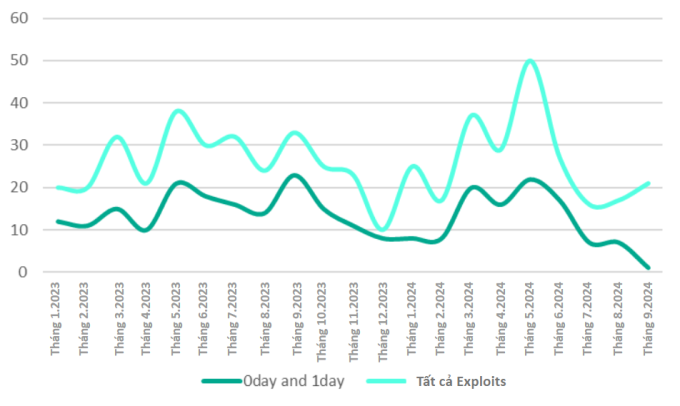

Thị trường mua bán công cụ khai thác lỗ hổng bảo mật diễn ra nhộn nhịp, trong đó có mã được rao ở mức hai triệu USD.

Lỗ hổng bảo mật biến một mẫu robot hút bụi trở thành chiếc camera chạy quanh nhà, theo dõi mọi hoạt động của người dùng theo thời gian thực.