National Public Data, công ty môi giới dữ liệu từng bị hacker đánh cắp số an sinh xã hội của 300 triệu người Mỹ, vừa nộp đơn phá sản.

Lưu trữ thẻ: hacker

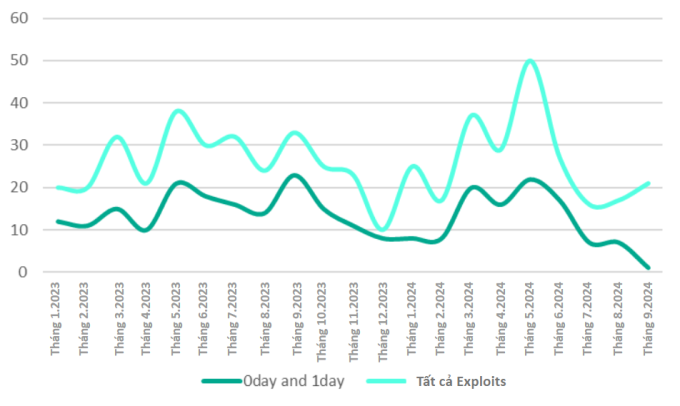

Thị trường mua bán công cụ khai thác lỗ hổng bảo mật diễn ra nhộn nhịp, trong đó có mã được rao ở mức hai triệu USD.

MỹHacker chiếm quyền điều khiển robot hút bụi tại nhiều thành phố và phát những câu chửi thề qua cụm loa tích hợp trên thiết bị.