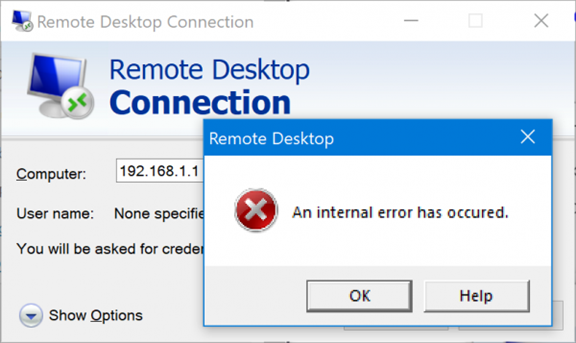

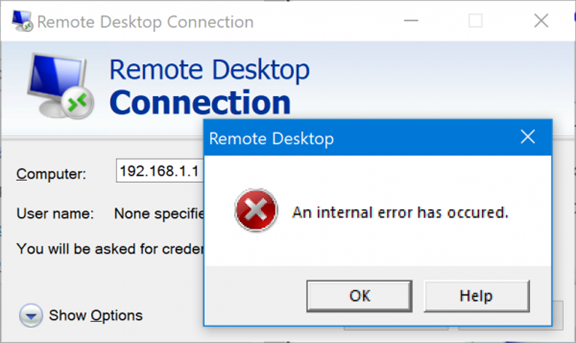

I. Lỗi An internal error has occurred khi remote desktop:

Lỗi “An internal error has occurred” là một lỗi khá phổ biến khi truy cập bằng remote desktop đến hệ điều hành Windows. Lỗi này xuất hiện khi giao thức Remote Desktop (RDP) của hệ điều hành Windows bị truy cập liên tục nhiều lần. Thường có hai khả năng:

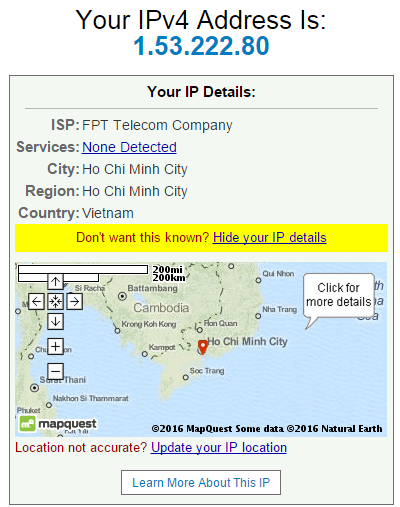

- Trường hợp server vẫn sử dụng port RDP mặc định (3389) : nguyên nhân có thể do server Windows đang bị scan và tấn công bằng cách request liên tục vào port RDP bởi các công cụ tự động . Với trường hợp này Quý khách chỉ cần reset lại server và đổi port RDP mặc định sang port khác là có thể xử lý được lỗi.

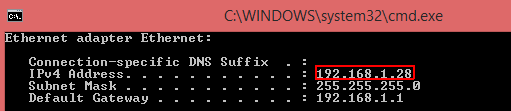

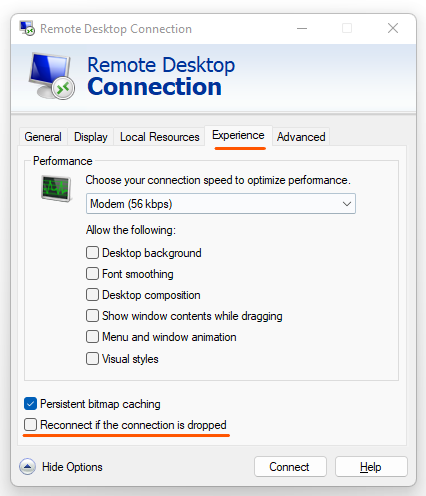

- Trường hợp server không sử dụng port RDP mặc định: nguyên nhân có thể do kết nối đến server Windows không ổn định. Trong cấu hình mặc định của công cụ Remote Desktop Connection trong Windows, có một tùy chọn mặc định là: “Reconnect if connection dropped“. cài đặt này cho phép công cụ remote tự kết nối lại với server Windows trong trường hợp bị mất kết nối(Phần này chúng ta sẽ thao tác trên phần mềm remote desktop máy client). Trong điều kiện kết nối không ổn định, tùy chọn này sẽ request liên tục đến server vô tình lại là tác nhân gây ra lỗi.

Trong bài hướng dẫn này, Long Vân sẽ hướng dẫn Quý khách xử lý lỗi An internal error has occurred trong trường hợp thứ 2.

II. Hướng dẫn xử lý:

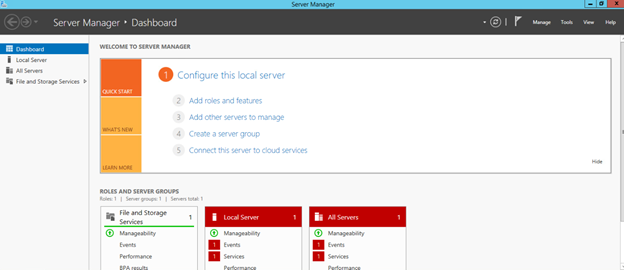

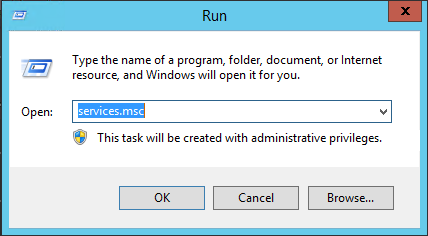

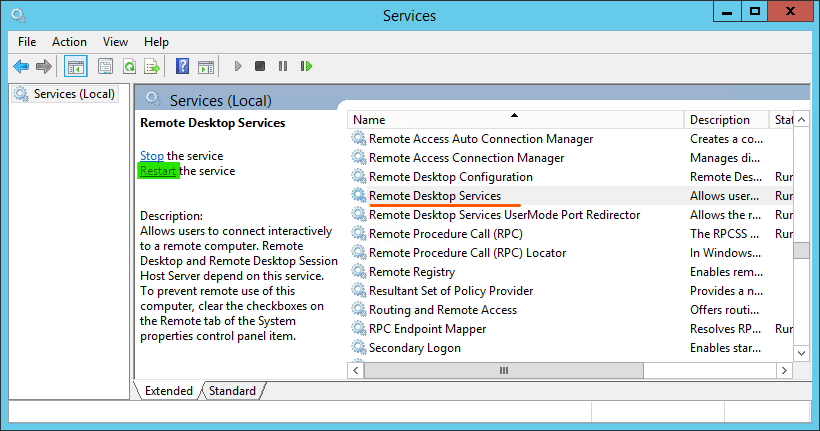

A. Cách 1: Restart lại service Remote Desktop trên Windows Server:

- B1: Tìm kiếm và mở công vụ Run, nhập services.msc , nhấn OK .

- B2: Trong cửa sổ Services, tìm đến và chọn Remote Desktop Services ở khung bên phải, sau đó nhấn restart (hoặc right click và service và chọn restart).

- B3: Kiểm tra lại bằng cách thử kết nối Remote Desktop, trong trường hợp vẫn bị lỗi, tiếp tục tiến hành các 2 bên dưới.

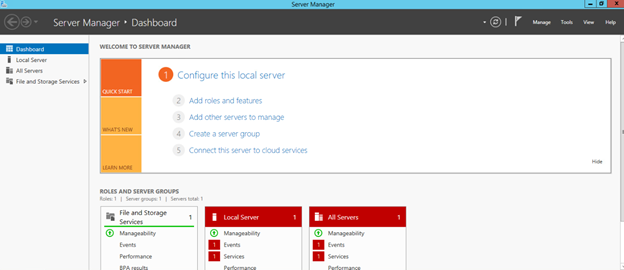

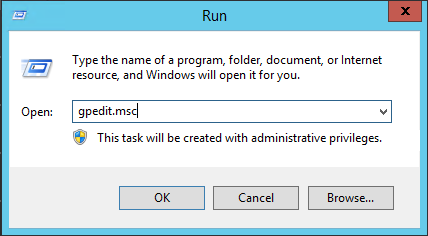

B: Cách 2: Thay đổi các tùy chọn trong Group Policy trên server:

- B1: Tìm kiếm và mở công cụ Run trên Server, nhâp gpedit.msc , nhấn OK

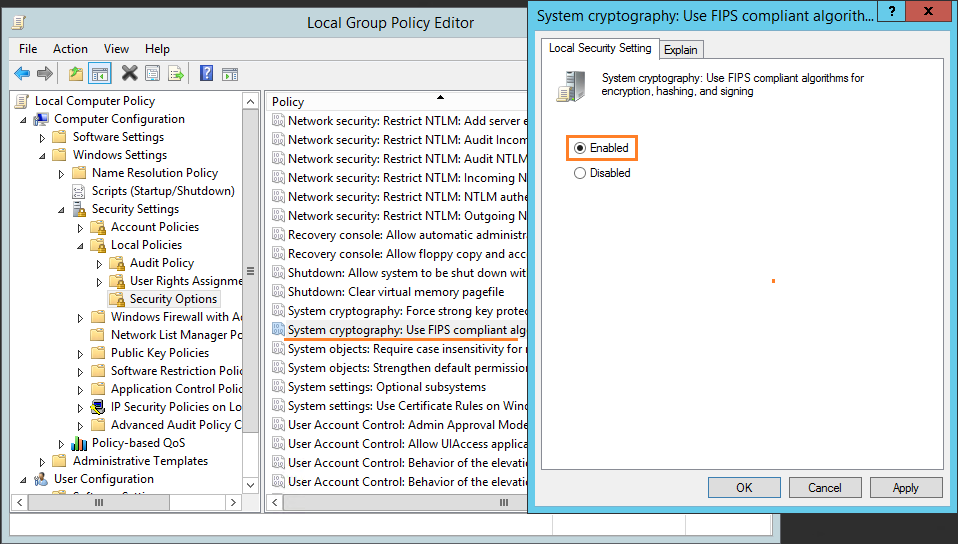

- B2: Bật thuật toán FIPS:

Trong giao diện Local Group Policy Editor : Local Computer Policy -> Computer Configuration -> Windows Settings -> Securiry Setting -> Local Policies -> Security Options, tìm đến dòng System cryptography: Use FIPS compliant algorithms for encryption, hashing, and signing và chọn Enable

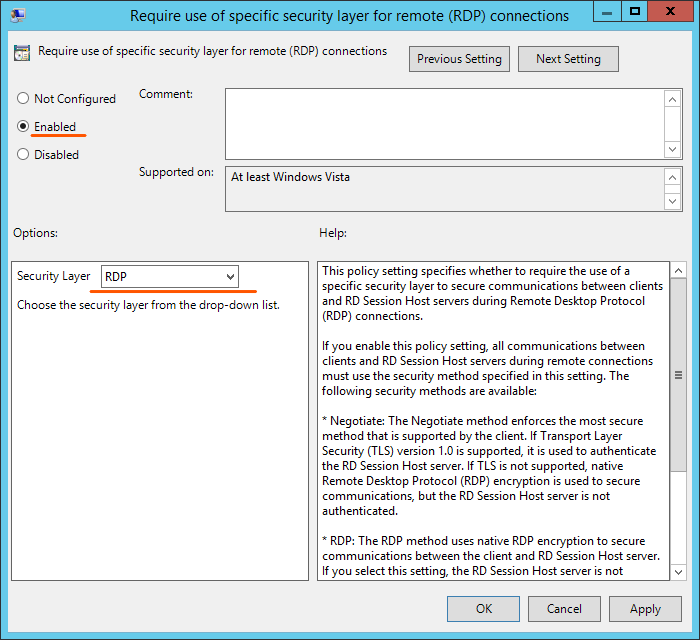

- B3: Thay đổi mức độ bảo mật của RDP:

Trong giao diện Local Group Policy Editor : Local Computer Policy -> Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Security, tìm đến dòng Require use of specific security layer for remote (RDP) , chọn Enable và thiết lập Security Layer là RDP ở bên dưới

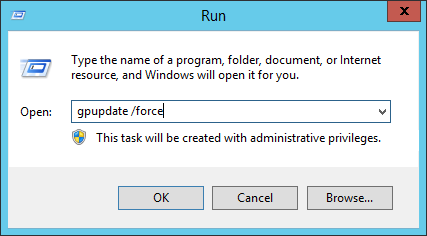

- B4: Tìm và mở công cụ Run, sau đó nhập gpupdate /force để apply các cấu hình vừa thiết lập.

- B5: Kiểm tra lại kết nối Remote Desktop

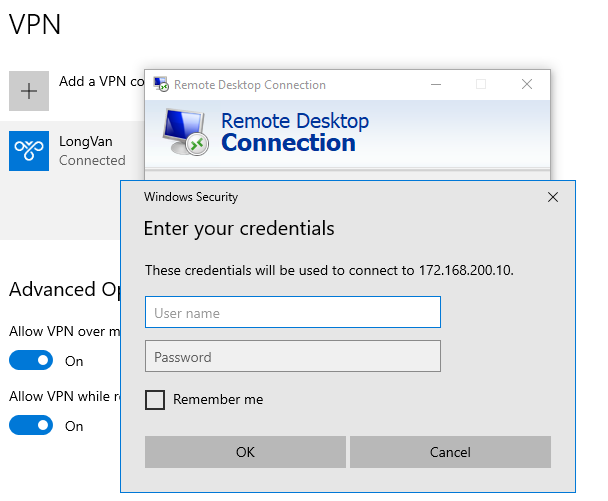

Ngoài ra, để tránh việc ứng dụng Remote Desktop kết nối lại liên tục khi kết nối không ổn đinh, Quý khách có thể tắt chức năng kết nối lại trên công vụ Remote Desktop mặc định của WinWind: Mở phần mềm Remote Desktop -> nhấn chọn show options -> chọn tab Experience -> bỏ tùy chọn Reconnect if connection dropped.

Như vậy, Long Vân đã hoàn thành việc hướng dẫn Quý khách cách khắc phục lỗi An internal error has occurred khi tiến hành Remote Desktop đến máy chủ Windows. Chúc Quý khách thành công!