Bạn đang cần một phần mềm diệt virus giúp bảo vệ máy tính trước những mối nguy hiểm từ Virus, Keylog, Spyware,… nhưng bạn không có điều kiện để sử dụng những phần mềm virus 2016 có bản quyền. Bạn hãy yên tâm! Dưới đây là những công cụ phần mềm diệt virus miễn phí tốt nhất dành cho máy tính của bạn.

Lưu trữ thẻ: #firewall

Như vậy, Long Vân đã hoàn thành hướng dẫn quý khách một số cách để có thể nâng cao mức độ an toàn cho một server sử dụng hệ điều hành Windows. Chúc quý khách thành công!

Để mở port trên Windows Firewall, Quý khách thực hiện các bước sau: Bước 1: Vào Firewall từ thanh tìm kiếm Trên thanh tìm kiếm gõ từ “Firewall”. Vào phần Window Defender Firewall with Advanced Security Bước 2: Tạo Rule cấu hình chỉ cho phép địa chỉ cụ thể truy cập: Vào Inbound Rules -> […]

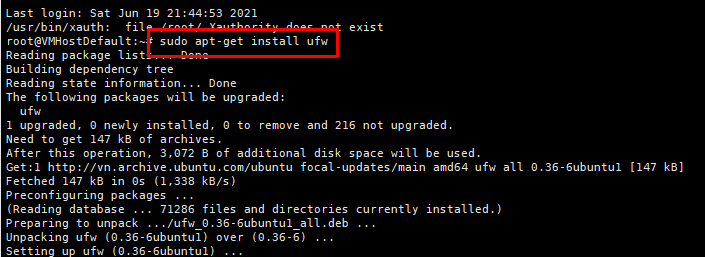

Thông thường ufw sẽ được cài đặt mặc định trên hệ điều hành Ubuntu. Thực hiện lệnh sau để kiểm tra:

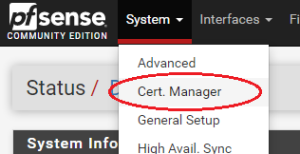

OpenVPN là một hệ thống mạng riêng ảo (VPN) thực hiện các kỹ thuật tạo ra các kết nối point-to-point

hoặc site-to-site an toàn. Cho phép các bên xác thực với nhau bằng cách sử dụng khóa chia sẻ (pre-shared key), chứng chỉ (certificates) hoặc tên người dùng/mật khẩu. Khi sử dụng trong cấu hình multi client-server, nó cho phép máy chủ phát hành một chứng chỉ xác thực cho mỗi client. Nó sử dụng thư viện mã hóa OpenSSL cũng như giao thức TLS một cách rộng rãi đồng thời có nhiều tính năng kiểm soát và bảo mật.

Như vậy, Long Vân đã hoàn thành hướng dẫn Quý khách cách cài đặt và cấu hình firewall CSF, chúc Quý khách thành công !