Để nắm rõ hơn cách mà Ransomeware lây nhiễm vào server cũng như cách xử lý, Quý khách có thể tham khảo ở đây. Trong bài viết này, Long Vân sẽ hướng dẫn Quý khách cách lấy lại dữ liệu của phần mềm kế toán MISA trên server đã bị mã hóa.

Lưu trữ thẻ: #ransomware

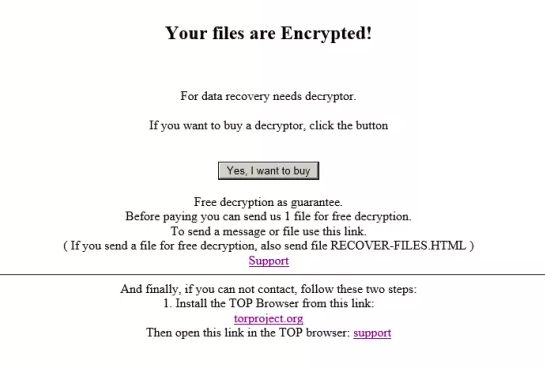

Ransomware là một dạng phần mềm độc hại, nó ngăn chặn người dùng có thể truy cập và sử dụng dữ liệu bên trong máy chủ (hoặc máy tính nói chung). Kẻ tấn công sẽ yêu cầu một khoản tiền chuộc từ nạn nhân để khôi phục quyền truy cập dữ liệu (không phải lúc nào người dùng cũng lấy lại được dữ liệu khi thanh toán theo yêu cầu của kẻ tấn công).