Như vậy, Long Vân đã hướng dẫn Quý khách sử dụng PuTTY để kết nối SSH đến server linux. Chúc Quý khách thành công !

Lưu trữ thẻ: #ssh

Fail2ban là một công cụ mạnh mẽ để bảo vệ máy chủ của bạn khỏi tấn công Brute Force và các cuộc tấn công trực tuyến khác bằng cách tự động chặn các địa chỉ IP cố gắng đăng nhập sai quá nhiều lần vào hệ thống của bạn. Dưới đây là hướng dẫn cơ […]

Rsync (Remote Sync) là lệnh được sử dụng phổ biến để sao chép và đồng bộ hóa các tệp, thư mục từ xa cũng như cục bộ trong các hệ thống Linux/Unix.

Với sự trợ giúp của lệnh rsync, có thể sao chép và đồng bộ dữ liệu từ xa và nội bộ trên các thư mục, ổ đĩa và mạng, thực hiện sao lưu dữ liệu và nhân bản giữa hai máy chủ Linux.

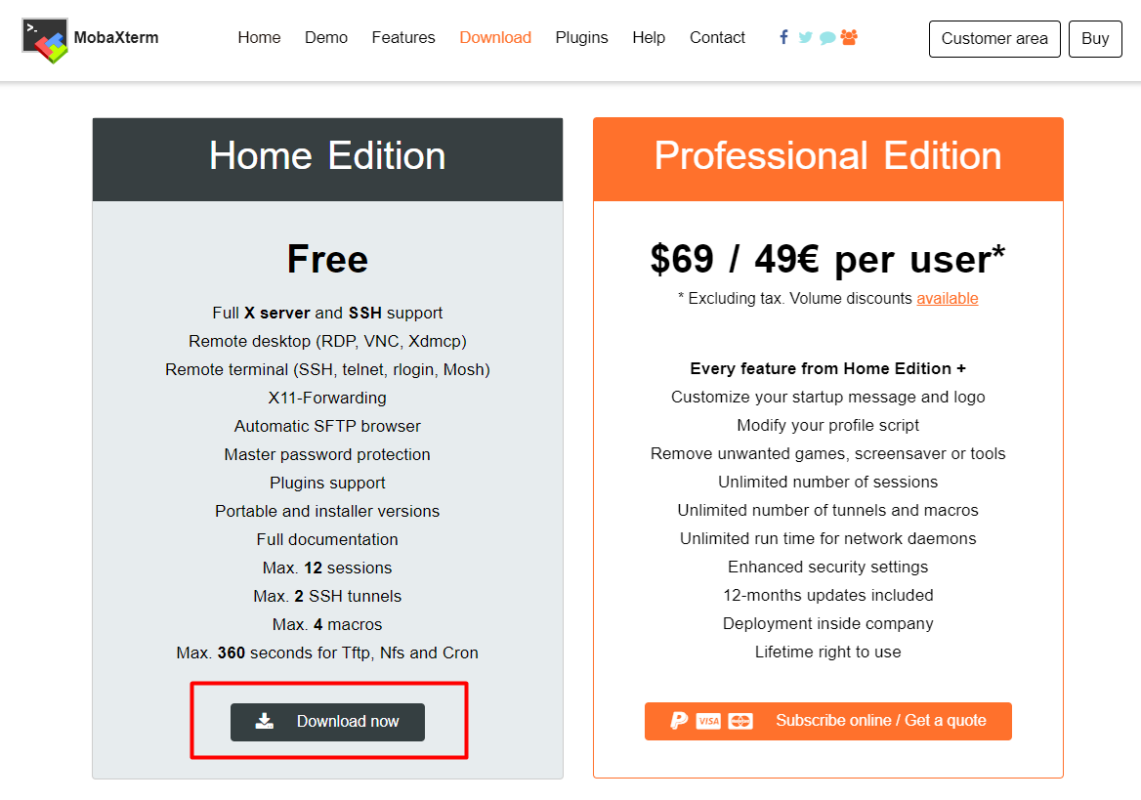

MobaXterm cung cấp những tính năng ưu việt hơn so với việc sử dụng Putty, giúp người dùng dễ dàng điều khiển các máy chủ Linux gồm:

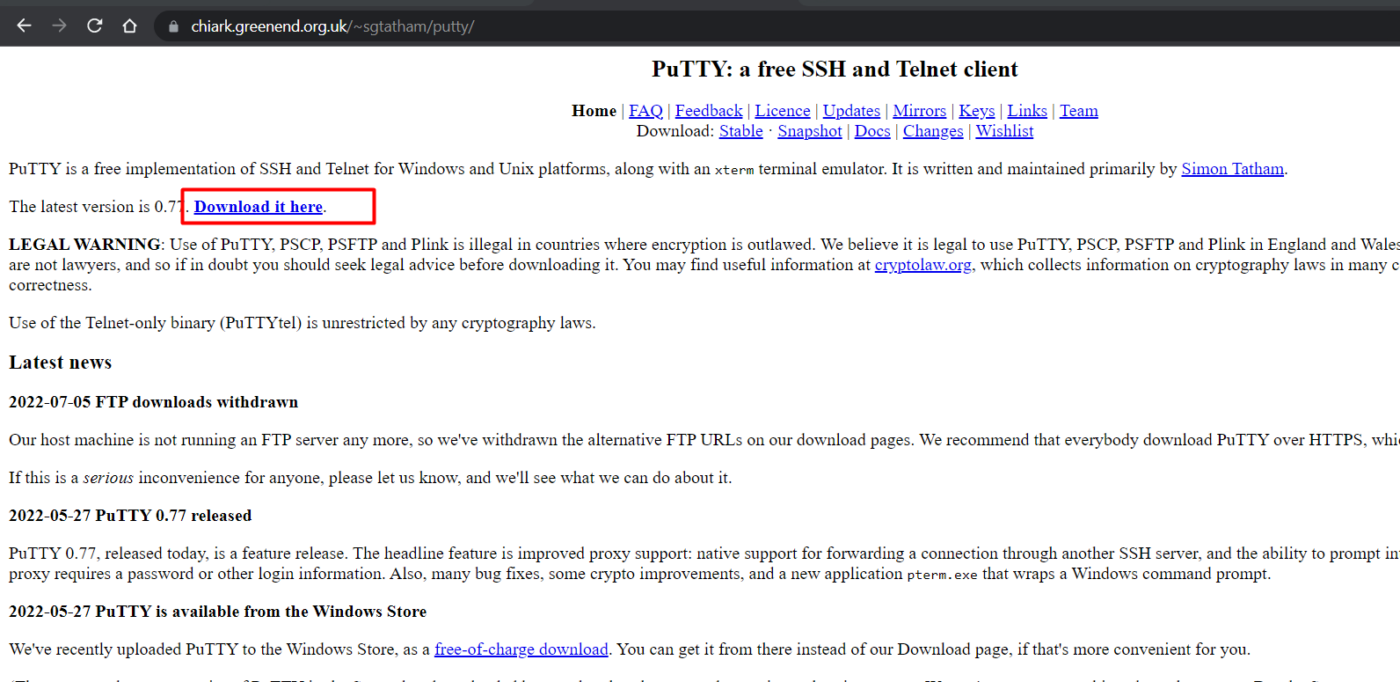

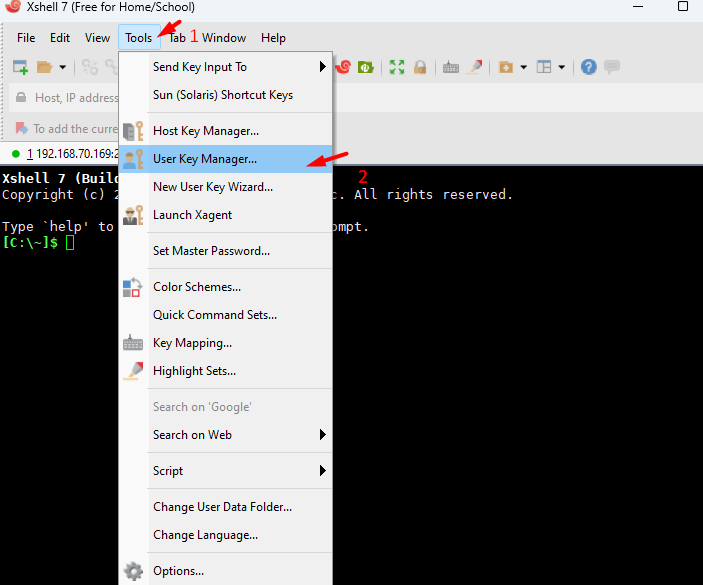

SSH Keys hay Secure Shell Keys , là một cặp khóa mật mã được sử dụng để thiết lập kết nối an toàn giữa client và server. Trong bài viết này Long Vân sẽ hướng dẫn quý khách cấu hình SSH Keys trên linux. Bước 1: Tạo SSH Key Có thể sử dụng tool để […]