Trong đó, /var/log/nginx/access.log là file log của website cần theo dõi traffic.

Lưu trữ danh mục: Kiến Thức Về Website

PHP-FPM (FastCGI Process Manager) là một trình quản lý PHP thay thế cho FastCGI, với các tính năng bổ sung để có thể tối ưu cho các website có lượng truy cập lớn. Ưu điểm chính của PHP-FPM là nó sử dụng ít tài nguyên hơn so với bất kỳ giải pháp chạy PHP nào khác, qua đó quản lý hiệu quả tài nguyên và giúp tăng tốc website.

Nếu bạn đang chạy một trang web nhận được nhiều lưu lượng truy cập, điều cần thiết là phải tối ưu hóa cấu hình máy chủ web Apache của bạn để đảm bảo hiệu suất và tính khả dụng tối đa. Trong bài viết này, Long Vân sẽ cung cấp cho bạn một số mẹo […]

Nếu giới hạn dung lượng upload trong WordPress thấp, có thể gây ra lỗi “Your file exceeds the maximum upload size for this site” hoặc “The uploaded file exceeds the upload_max_filesize directive in php.ini.” và ngăn bạn upload các file, plugin có kích thước lớn.

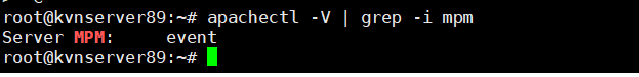

Apache MPM là các module muti-processing quyết định cách thức mà apache sẽ tiếp nhận và xử lý các request từ client. MPM là module của apache nên có thể enable hay disable trong file config của apache. Apache từ version 2.4 trở đi hỗ trợ 3 modules multi-processing : worker, prefork và event (lưu ý : chỉ sử dụng được 1 trong 3 modules này).

Để có thể cài đặt OwnCloud với LAMP trên Ubuntu 22.04, các bạn cần thực hiện các bước sau: I. Cập nhật hệ thống sudo apt-get update sudo apt-get upgrade II. Cài đặt các gói cần thiết trước khi cài đặt Owncloud – Cài đặt Apache sudo apt-get install apache2 -y systemctl enable apache2 – […]

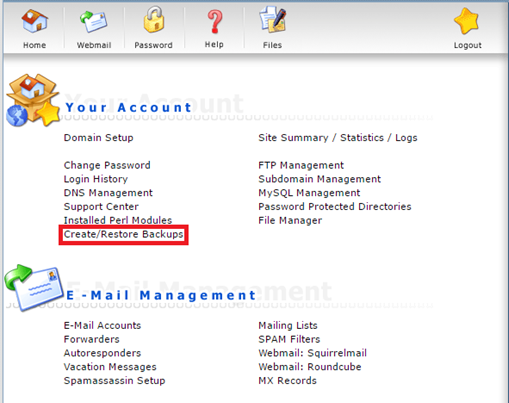

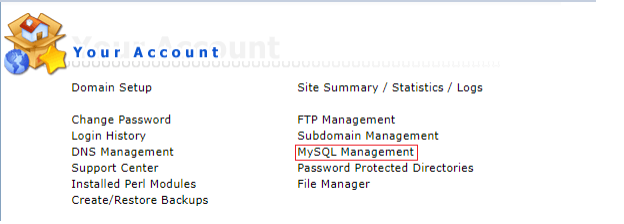

I. Backup. Bước 1: Đăng nhập vào trang quản lý hosting. Chọn Create/Restore Backups Bước 2: Chọn mục cần backup và chọn Create Backup để tiến hành backup Bước 3: Sau khi quá trình backup hoàn thành. Vào File Manage sẽ thấy thư mục backup hệ thống tạo ra. II. Restore: Bước 1: Bạn vào […]

One-Click là tính năng sẽ giúp bạn đăng nhập nhanh vào phpMyadmin chỉ với một nút click từ giao diện DirectAdmin của mình mà không cần thông qua bước đăng nhập nào cả. Giúp bạn có thể dể dàng quản lý nhiều database trên user.

One-Click là tính năng sẽ giúp bạn đăng nhập nhanh vào RoundCube chỉ với một nút click từ giao diện DirectAdmin của mình mà không cần thông qua bước đăng nhập nào cả. Việc này sẽ giúp tiện hơn rất nhiều.